Author Archives: Omer Yoachimik

Author Archives: Omer Yoachimik

Today is the International Holocaust Remembrance Day. On this day, we commemorate the victims that were murdered by the Nazis and their accomplices.

During the Holocaust, and in the events that led to it, the Nazis exterminated one third of the European Jewish population. Six million Jews, along with countless other members of minority and disability groups, were murdered because the Nazis believed they were inferior.

Cloudflare’s Project Galileo provides free protection to at-risk groups across the world including Holocaust educational and remembrance websites. During the past year alone, Cloudflare mitigated over a quarter of a million cyber threats launched against Holocaust-related websites.

In the Second World War and the years leading up to it, antisemitism served as the foundation of racist laws and fueled violent Pogroms against Jews. The tipping point was a night of violence known as the Kristallnacht ("Night of Broken Glass"). Jews and other minority groups were outlawed, dehumanized, persecuted and killed. Jewish businesses were boycotted, Jewish books burned and synagogues destroyed. Jews, Roma and other “enemies of the Reich'' were forced into closed ghettos and concentration camps. Finally, as part of the Final Solution for the Jewish Question, Continue reading

We’re excited to announce that customers using our Free plan can now get real-time alerts about HTTP DDoS attacks that were automatically detected and mitigated by Cloudflare. The real-time DDoS alerts were originally announced over a year ago but were made available to customers on the Pro plan or higher. This announcement extends the DDoS alerts feature to Free plan users. You can read the original announcement blog post here.

A Distributed Denial of Service (DDoS) attack is a cyber-attack that attempts to disrupt your online business. Whether your business relies on VoIP servers, UDP-based gaming servers, or HTTP servers, DDoS attacks can be used to disrupt any type of Internet property, server, or network.

In this blog post, we’ll focus on DDoS attacks that target HTTP servers. Whether your HTTP server is powering a mobile app, an eCommerce website, an API gateway, or any other HTTP application, if an attacker sends you more requests than it can handle, your server won't be able to serve your real users. A flood of requests can cause service disruptions or even take your entire server offline. DDoS attacks can have real-world consequences such as a blow to Continue reading

This post is also available in 日本語, Deutsch, Français, Español.

The first half of 2021 witnessed massive ransomware and ransom DDoS attack campaigns that interrupted aspects of critical infrastructure around the world (including one of the largest petroleum pipeline system operators in the US) and a vulnerability in IT management software that targeted schools, public sector, travel organizations, and credit unions, to name a few.

The second half of the year recorded a growing swarm of one of the most powerful botnets deployed (Meris) and record-breaking HTTP DDoS attacks and network-layer attacks observed over the Cloudflare network. This besides the Log4j2 vulnerability (CVE-2021-44228) discovered in December that allows an attacker to execute code on a remote server — arguably one of the most severe vulnerabilities on the Internet since both Heartbleed and Shellshock.

Prominent attacks such as the ones listed above are but a few examples that demonstrate a trend of intensifying cyber-insecurity that affected everyone, from tech firms and government organizations to wineries and meat processing plants.

Here are some DDoS attack trends and highlights from 2021 and Q4 ‘21 specifically:

After initially providing our customers control over the HTTP-layer DDoS protection settings earlier this year, we’re now excited to extend the control our customers have to the packet layer. Using these new controls, Cloudflare Enterprise customers using the Magic Transit and Spectrum services can now tune and tweak their L3/4 DDoS protection settings directly from the Cloudflare dashboard or via the Cloudflare API.

The new functionality provides customers control over two main DDoS rulesets:

To learn more, review our DDoS Managed Ruleset developer documentation. We’ve put together a few guides that we hope will be helpful for you:

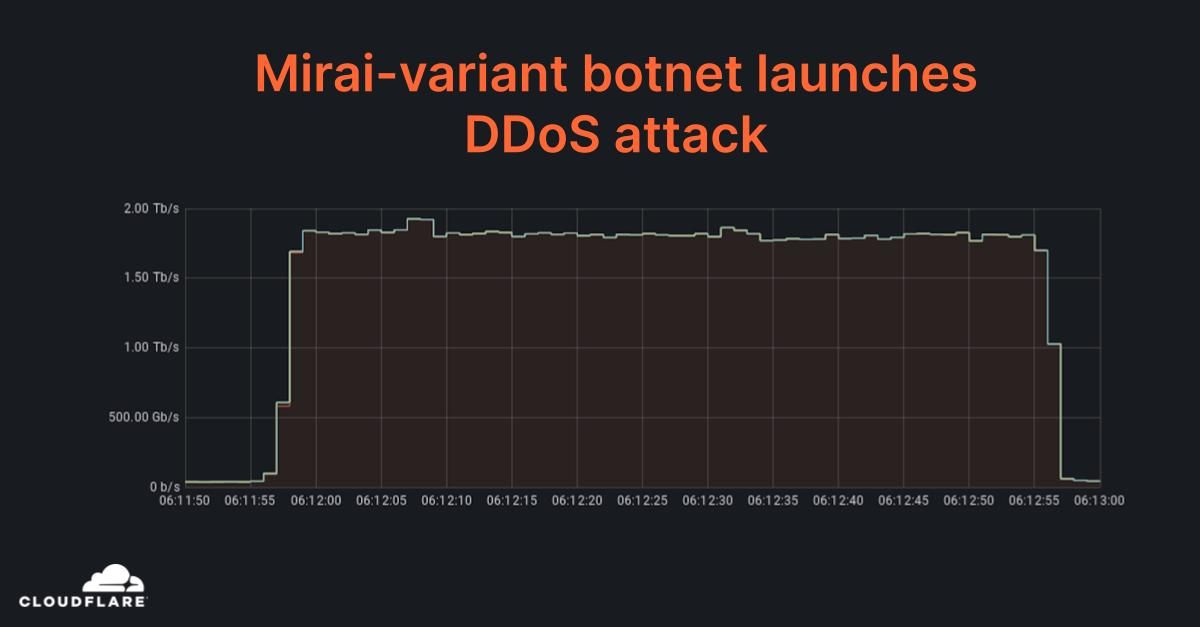

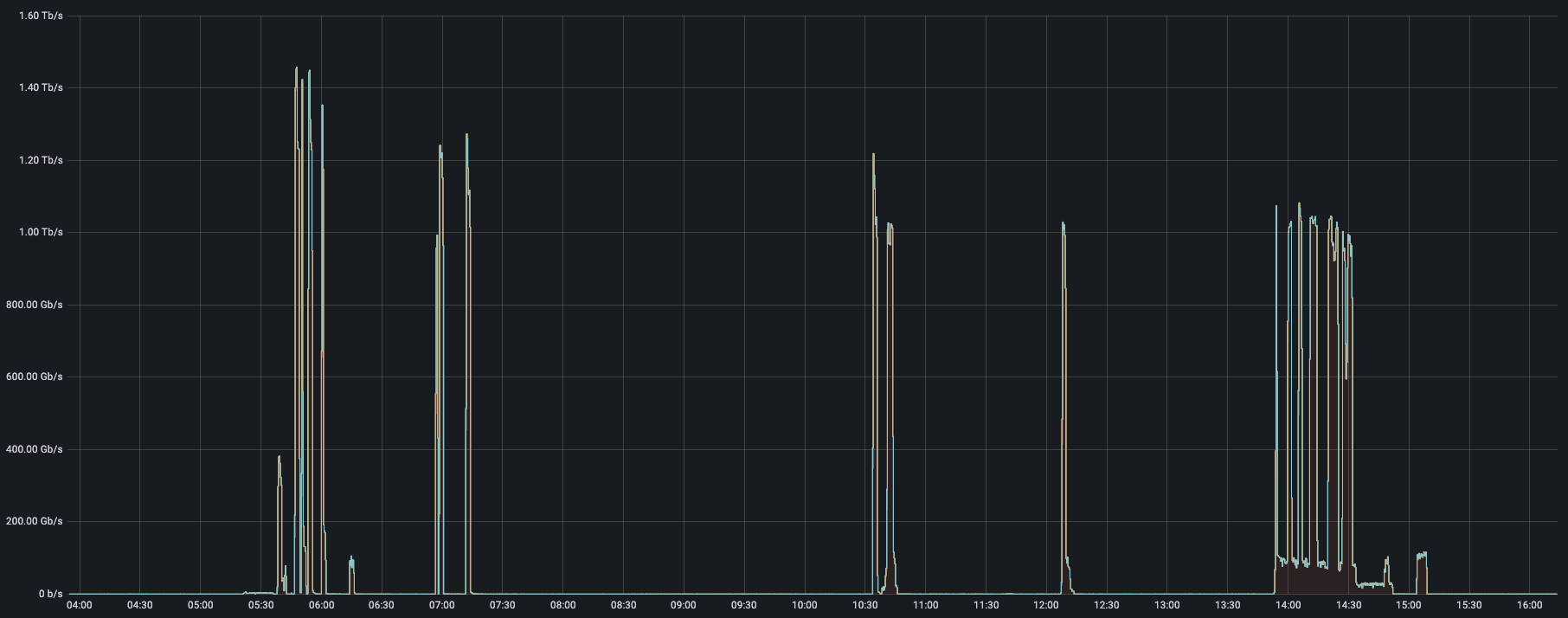

Earlier this week, Cloudflare automatically detected and mitigated a DDoS attack that peaked just below 2 Tbps — the largest we’ve seen to date. This was a multi-vector attack combining DNS amplification attacks and UDP floods. The entire attack lasted just one minute. The attack was launched from approximately 15,000 bots running a variant of the original Mirai code on IoT devices and unpatched GitLab instances.

Last quarter, we saw multiple terabit-strong DDoS attacks and this attack continues this trend of increased attack intensity. Another key finding from our Q3 DDoS Trends report was that network-layer DDoS attacks actually increased by 44% quarter-over-quarter. While the fourth quarter is not over yet, we have, again, seen multiple terabit-strong attacks that targeted Cloudflare customers.

To begin with, our systems constantly analyze traffic samples “out-of-path” which allows us to asynchronously detect DDoS attacks without causing latency or impacting performance. Once the attack traffic was detected (within sub-seconds), our systems generated a real-time signature that surgically matched against the attack patterns to mitigate the attack without impacting Continue reading

Attackers continue targeting VoIP infrastructure around the world. In our blog from last week, May I ask who’s calling, please? A recent rise in VoIP DDoS attacks, we reviewed how the SIP protocol works, ways it can be abused, and how Cloudflare can help protect against attacks on VoIP infrastructure without impacting performance.

Cloudflare’s network stands in front of some of the largest, most performance-sensitive voice and video providers in the world, and is uniquely well suited to mitigating attacks on VoIP providers.

Because of the sustained attacks we are observing, we are sharing details on recent attack patterns, what steps they should take before an attack, and what to do after an attack has taken place.

Below are three of the most common questions we’ve received from companies concerned about attacks on their VoIP systems, and Cloudflare’s answers.

The attackers primarily use off-the-shelf booter services to launch attacks against VoIP infrastructure. The attack methods being used are not novel, but the persistence of the attacker and their attempts to understand the target’s infrastructure are.

Attackers have used various attack vectors to probe the existing defenses of targets and try to Continue reading

Over the past month, multiple Voice over Internet Protocol (VoIP) providers have been targeted by Distributed Denial of Service (DDoS) attacks from entities claiming to be REvil. The multi-vector attacks combined both L7 attacks targeting critical HTTP websites and API endpoints, as well as L3/4 attacks targeting VoIP server infrastructure. In some cases, these attacks resulted in significant impact to the targets’ VoIP services and website/API availability.

Cloudflare’s network is able to effectively protect and accelerate voice and video infrastructure because of our global reach, sophisticated traffic filtering suite, and unique perspective on attack patterns and threat intelligence.

If you or your organization have been targeted by DDoS attacks, ransom attacks and/or extortion attempts, seek immediate help to protect your Internet properties. We recommend not paying the ransom, and to report it to your local law enforcement agencies.

Voice over IP (VoIP) is a term that's used to describe a group of technologies that allow for communication of multimedia over the Internet. This technology enables your FaceTime call with your friends, your virtual classroom lessons over Zoom and even some “normal” calls you make from your cell phone.

We’re excited to announce the availability of the HTTP DDoS Managed Ruleset. This new feature allows Cloudflare customers to independently tailor their HTTP DDoS protection settings. Whether you’re on the Free plan or the Enterprise plan, you can now tweak and optimize the settings directly from within the Cloudflare dashboard or via API.

We expect that in most cases, Cloudflare customers won't need to customize any settings. Our mission is to make DDoS disruptions a thing of the past, with no customer overhead. To achieve this mission we’re constantly investing in our automated detection and mitigation systems. In some rare cases, there is a need to make some configuration changes, and so now, Cloudflare customers can customize those protection mechanisms independently. The next evolutionary step is to make those settings learn and auto-tune themselves for our customers, based on their unique traffic patterns. Zero-touch DDoS protection at scale.

Back in 2017, we announced that we will never kick a customer off of our network because they face large attacks, even if they are not paying us at all (i.e., using the Free plan). Furthermore, we committed to never charge a customer for DDoS attack traffic Continue reading

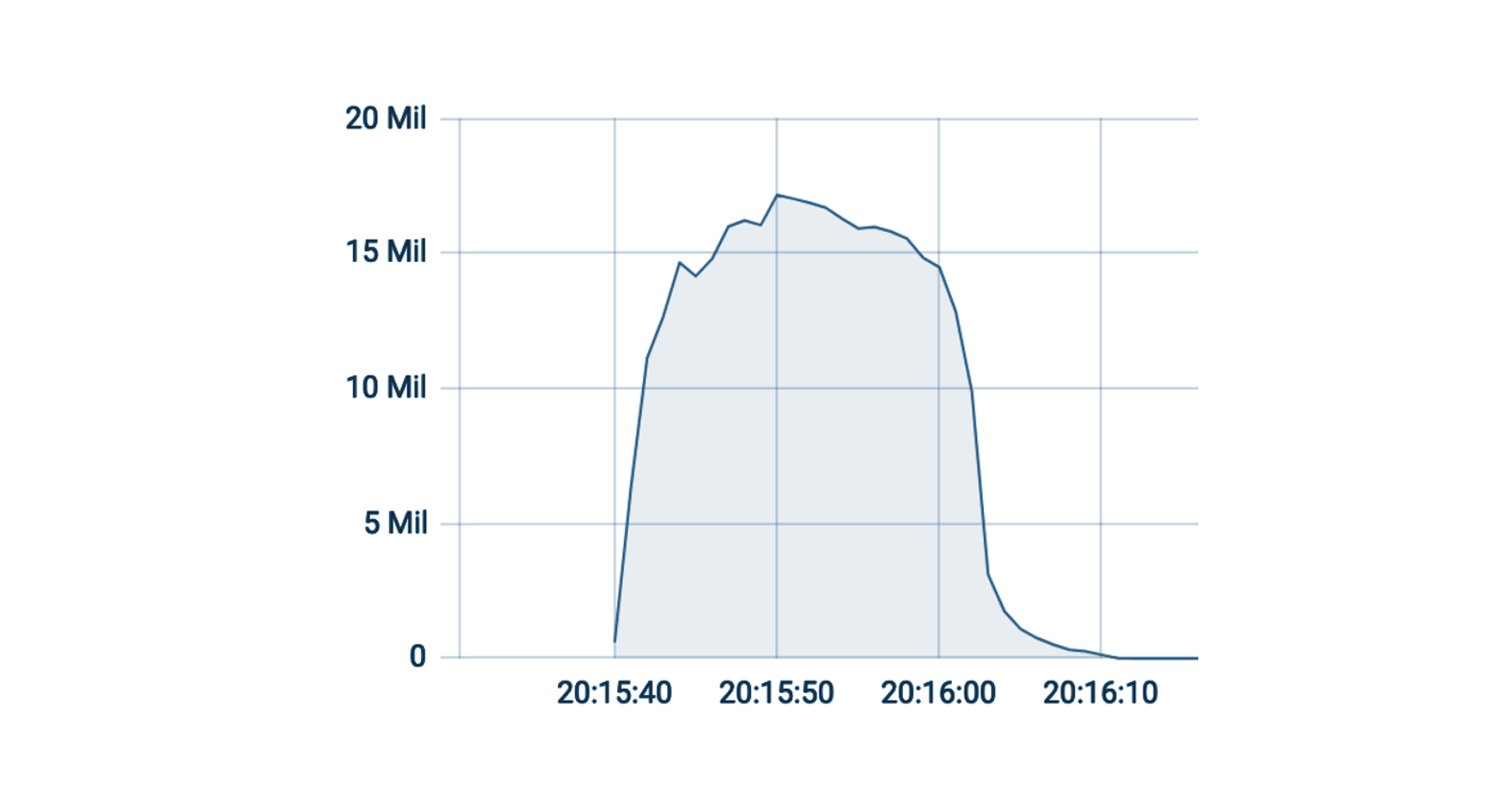

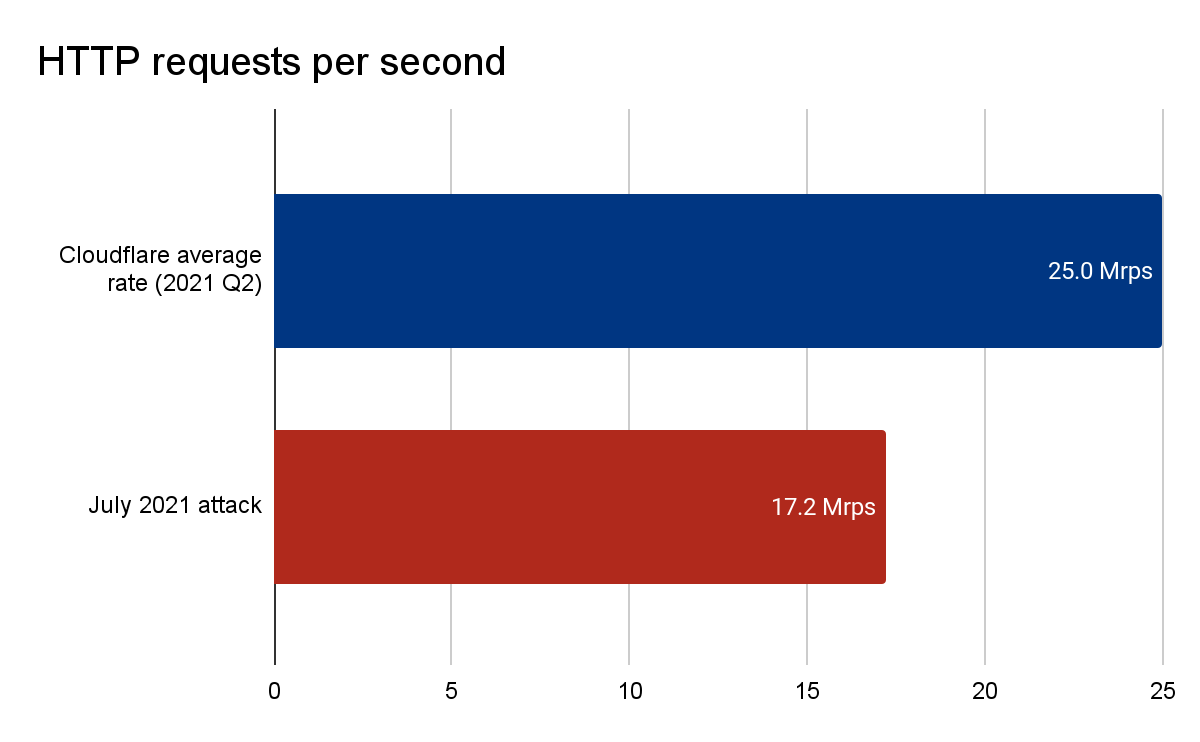

Earlier this summer, Cloudflare’s autonomous edge DDoS protection systems automatically detected and mitigated a 17.2 million request-per-second (rps) DDoS attack, an attack almost three times larger than any previous one that we're aware of. For perspective on how large this attack was: Cloudflare serves over 25 million HTTP requests per second on average. This refers to the average rate of legitimate traffic in 2021 Q2. So peaking at 17.2 million rps, this attack reached 68% of our Q2 average rps rate of legitimate HTTP traffic.

This attack, along with the additional attacks provided in the next sections, were automatically detected and mitigated by our autonomous edge DDoS protection systems. The system is powered by our very own denial of service daemon (dosd). Dosd is a home-grown software-defined daemon. A unique dosd instance runs in every server in each one of our data centers around the world. Each dosd instance independently analyzes traffic samples out-of-path. Analyzing traffic out-of-path allows us to scan asynchronously for DDoS attacks without causing latency and impacting performance. DDoS findings are also shared between the Continue reading

先週、Developer WeekがCloudflareで開催されました。この1週間、当社のチームは数々の新製品をリリースしました。その中には、大幅に改善されたWorkersもありました。Workersでアプリをデプロイするのを好むのはユーザーだけなく、当社のエンジニアチームもそうです。WorkersはCloudflare Radarでインターネットトラフィックと攻撃の傾向を明らかにします。本日、分析ブログを深く掘り下げるとともに、Jypyter、Clickhouse、Workers上に構築した当社初の完全自動化データノートブックである新しいRadar DDoSレポートページを発表できることを非常にうれしく思います。

先月、当社の自律型エッジDDoS(分散サービス妨害)対策システムを発表し、パフォーマンスに影響を与えることなく、超高速で攻撃数を低下させる方法をご説明しました。ネットワークのエッジで実行しながら、トラフィックを非同期的に分析することで、パフォーマンスへの影響を回避し、攻撃を検出するとすぐに軽減ルールを割り込ませます。これを全て自律的に行います。つまり、一元化されたコンセンサスを必要としないということです。

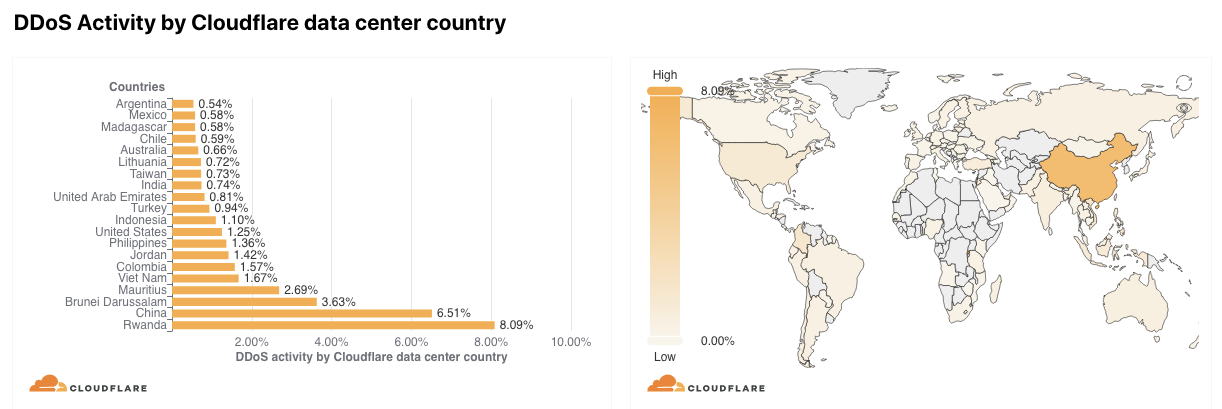

このブログ投稿では、2021年第1四半期にCloudflareシステムが軽減した攻撃に基づく最新のDDoSに関する洞察と傾向についてお話ししたいと思います。攻撃を分析する際、「DDoSの活動」レートを計算します。これは、総攻撃数(攻撃+クリーン)に対する攻撃のトラフィックの割合です。この計算を使うと、データポイントを正規化できるため、例えば、「あるデータセンターにはより多くのトラフィックが確認できるため、攻撃数も多い」といったバイアスを回避することができます。

アプリケーション層DDoS攻撃(HTTP DDoS攻撃とも呼ばれる)は、リクエスト処理ができないようにすることで、HTTPサーバーの中断を狙う攻撃です。サーバーが処理できる量を超えるリクエストで攻め立てられた場合、サーバーは正当なリクエストをドロップせざるを得なくなり、さらにクラッシュすることさえあります。

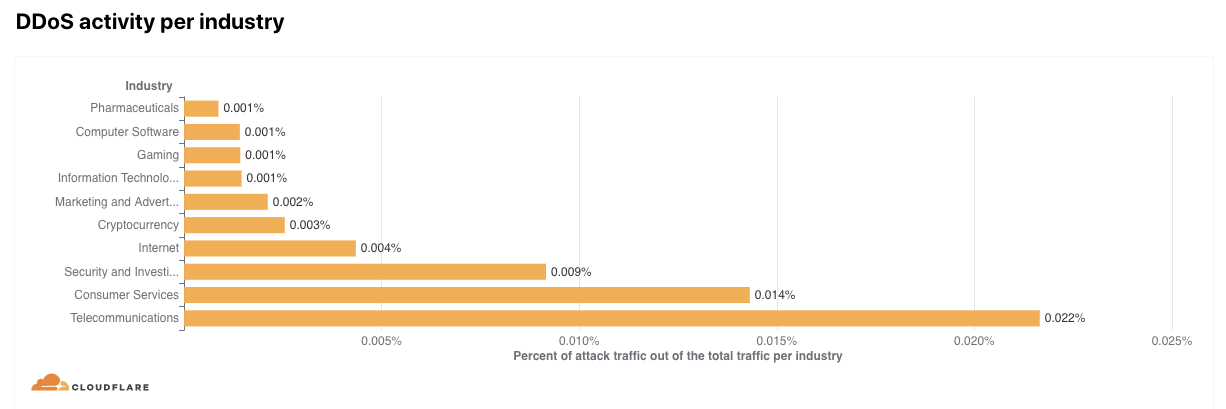

顧客の業界ごとにDDoS活動を分けてみると、第1四半期に最も攻撃を受けたのは、通信業界であることが分かります。そして、これは2020年第4四半期の第6位から大きく順位をあげています。第2位は消費者サービス業界で、第3位に入ったのはセキュリティと調査業界でした。

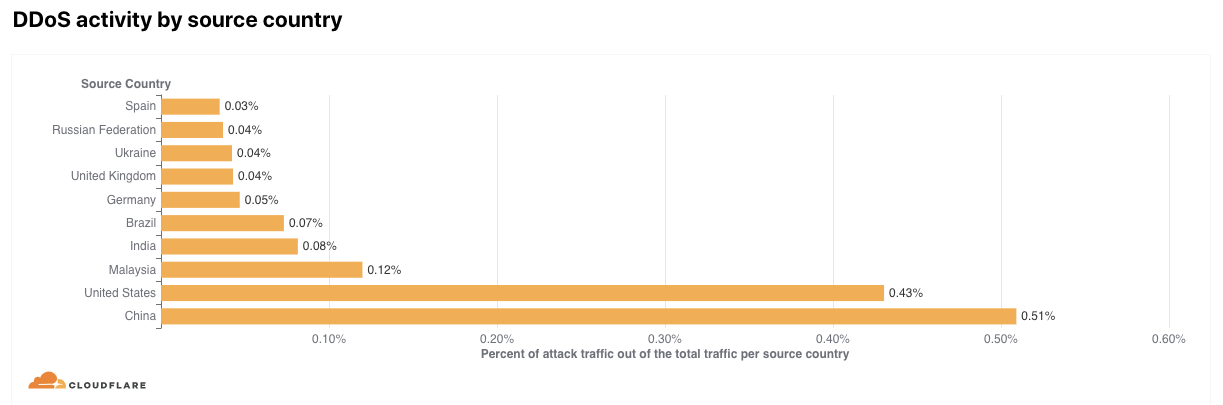

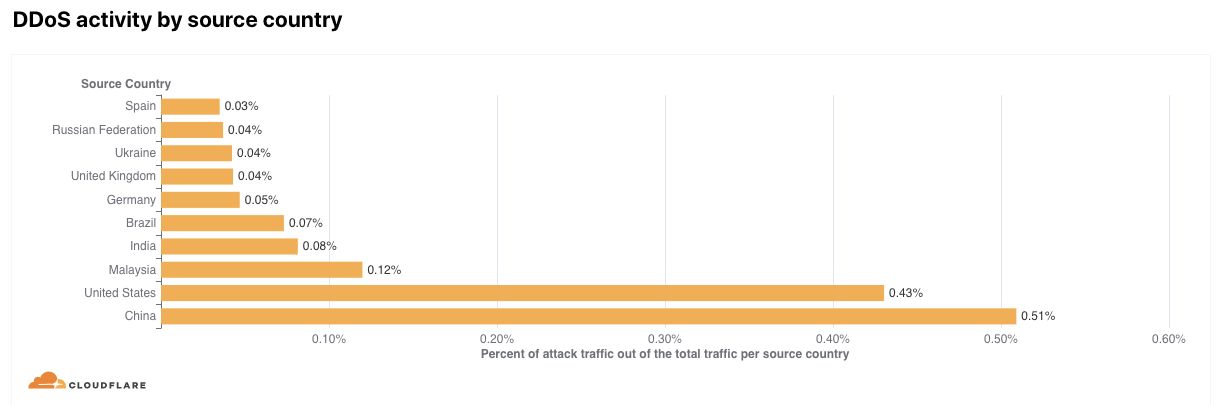

ネットワーク層攻撃とは対照的に、HTTP攻撃では、送信元IPがスプーフィングできません。接続を確立する必要があります。クライアントの送信元IPのロケーションを調べることで、当社は送信元国を特定できます。特定の国においてDDoS活動率が高いということは、その国で大規模なボットネットが稼働していることを示しています。2020年第4四半期と2021年第1四半期の両方で中国がトップとなり、すぐ後に米国が続く結果となりました。

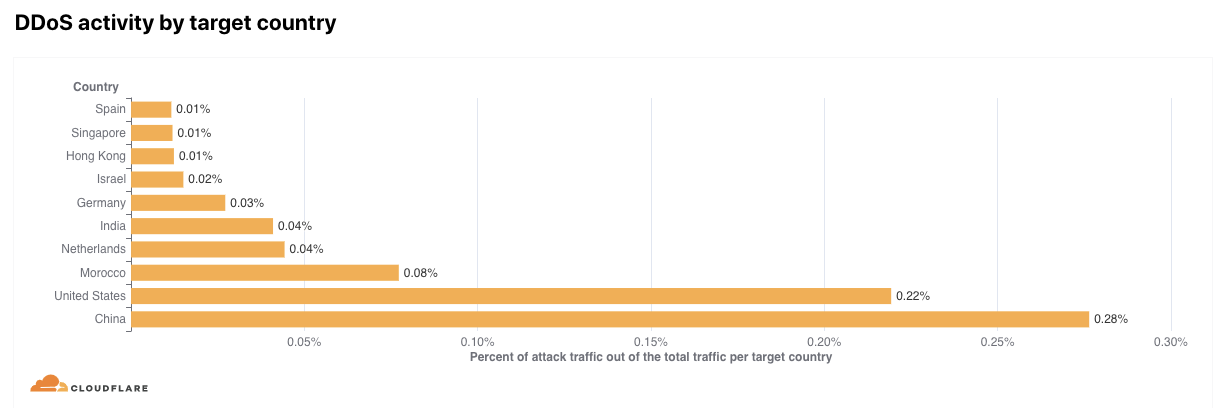

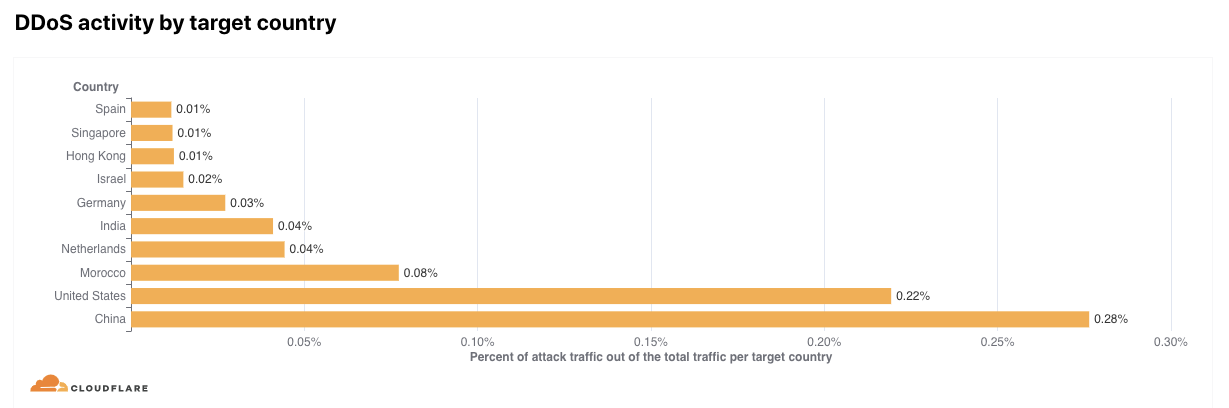

どの国が最もDDoS攻撃の対象となったのかを特定するために、お客様の請求先国ごとに見てみました。攻撃発生国の内訳と同じように、中国が1位で米国が2位となりました。前四半期で興味深かったことは、首位だった中国からインドがトップの座を奪ったことです。もしかすると、これはインドの選挙が2020年第4四半期に行われたことが影響したかもしれません。

ここまで見てきたように、Enterpriseプラン以外のお客様が一番のDDoS攻撃の標的となりました。こうしたお客様からの報告をみると、攻撃数が多いだけでなく、ランサムDDoS 攻撃(RDDoS)数が最多だったことがわかります。2021年第1四半期にDDoS攻撃を受けたCloudflareのお客様を対象にした調査によると、その13%がRDDoS攻撃で金銭を要求された、または事前に脅迫を受けたと報告しています。そのうち、33%がProプランのお客様で62%がBusinessプランのお客様でした。これは、2020年第1四半期から続く傾向で、金銭を要求されたお客様は17%でした。これには、ラザルスグループと名乗るグループに狙われたFortune Global 500に入る企業も含まれますが、当社がオンボーディングし、保護しました。

アプリケーション層攻撃は、エンドユーザーがアクセスを試みるサービスを実行するアプリケーション(OSI参照モデルのレイヤー7)を狙いますが、ネットワークレイヤー攻撃は、ネットワークインフラストラクチャ(例えばインラインルーターや他のネットワークサーバー)とインターネットのリンクそのものを攻撃対象とします。

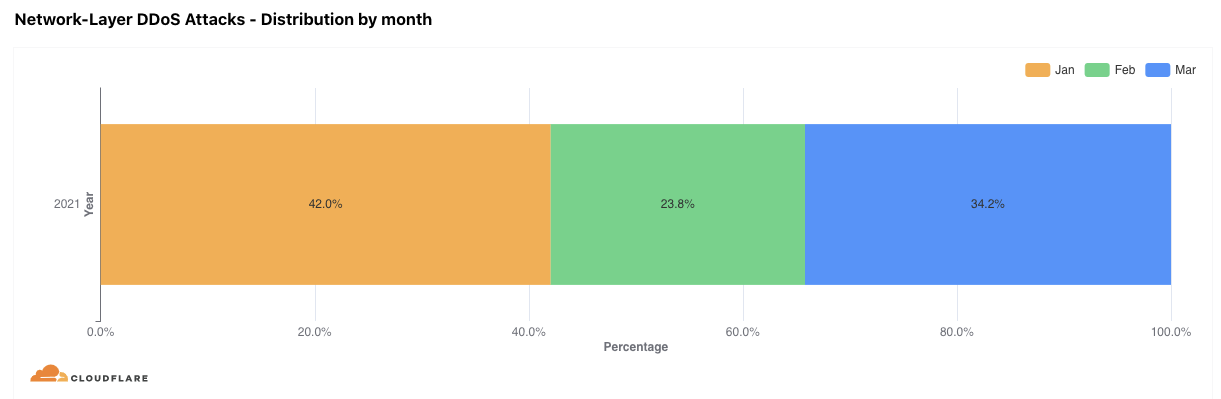

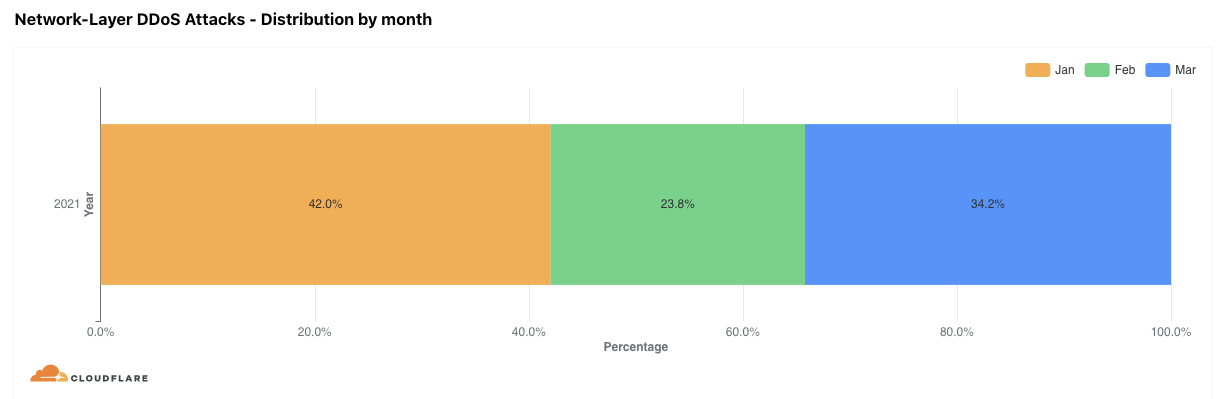

月単位を見ると、第1四半期に攻撃者が最も活発だったのは1月でした。四半期全体で観察された総攻撃の42%がこの月に発生しています。その次に多かったのが3月の34.2%で、さらに2月の23.8%が続きます。

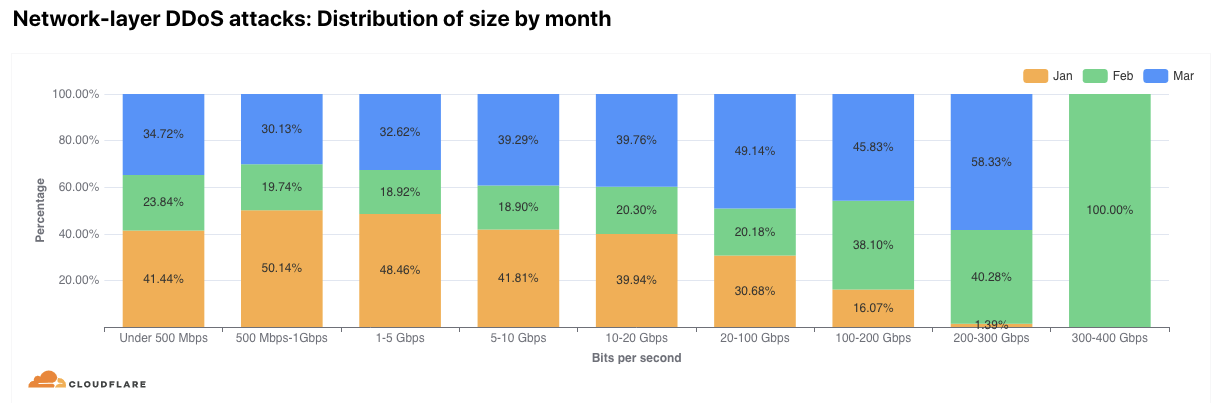

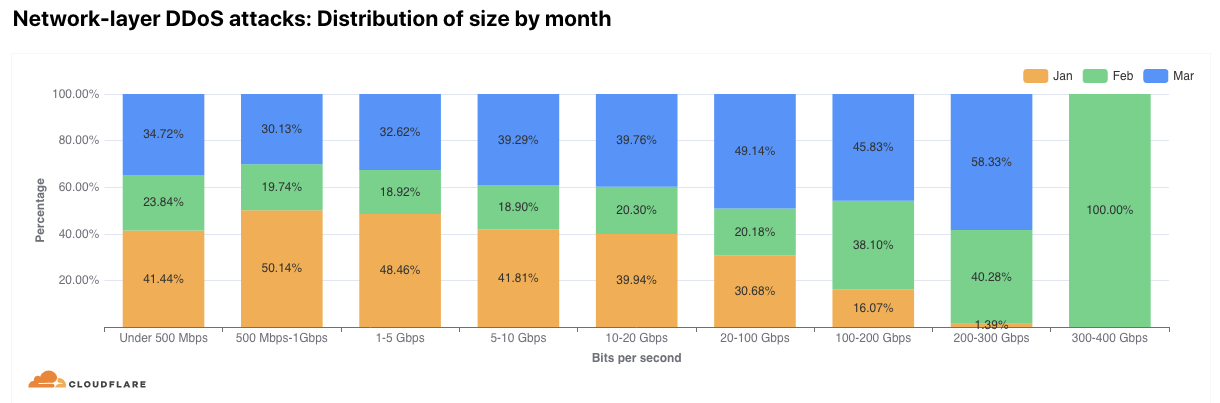

しかし、2月は第1四半期最大の攻撃が発生し、そのピークが300~400Gbpsだったことが分かっています。

L3/4 DDoS攻撃の規模を測定するために、さまざまな方法があります。1つは送信するトラフィックの量で、ビットレート(具体的にはギガビット/秒)で測定されます。もう1つは配信するパケット数を使い、パケットレート(具体的には、1秒あたりのパケット数)で測定されます。ビットレートが高い攻撃ではインターネットリンクを飽和状態にする一方で、パケットレートの高い攻撃ではルーターやその他のインラインハードウェアデバイスを過負荷状態に陥れようとします。

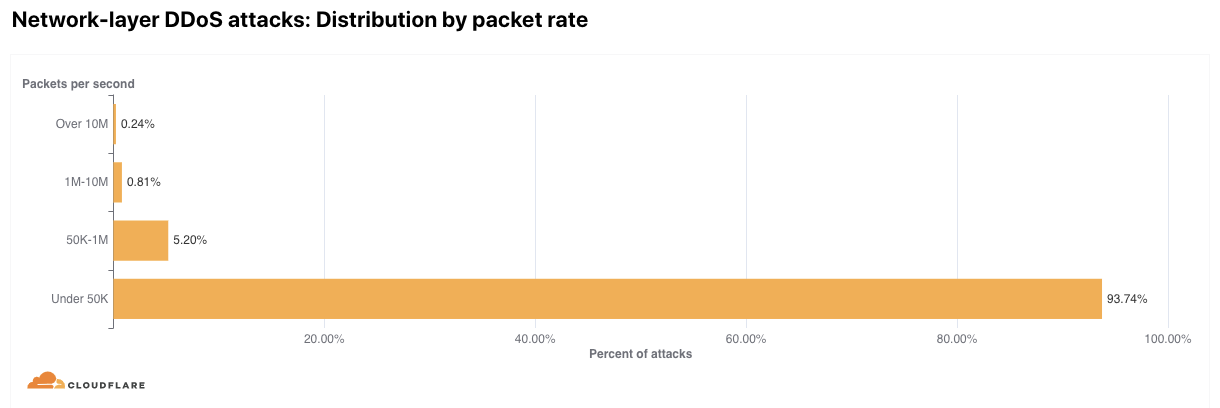

2021年第1四半期に観察されたL3/4攻撃の大部分(97%以上)が、1mppsと500Mbpsを下回る規模でした。

これは、昨年1年間を通して観察された傾向が継続している形です。しかし、こうした攻撃が無害であることを意味するわけではありません。

500Mbps以下の攻撃は、クラウドベースのDDoS攻撃対策サービスが保護するインターネットプロパティを中断させるのに十分な大きさの威力を持つことがあります。多くの企業がサービスプロバイダーから1Gbps未満の帯域幅容量が提供されるアップリンクを使用しています。公開されているネットワークインターフェースも正当なトラフィックを送信すると仮定すると、500Mbps未満のDDoS攻撃であっても、インターネットプロパティに対して十分危害を加えることができてしまいます。

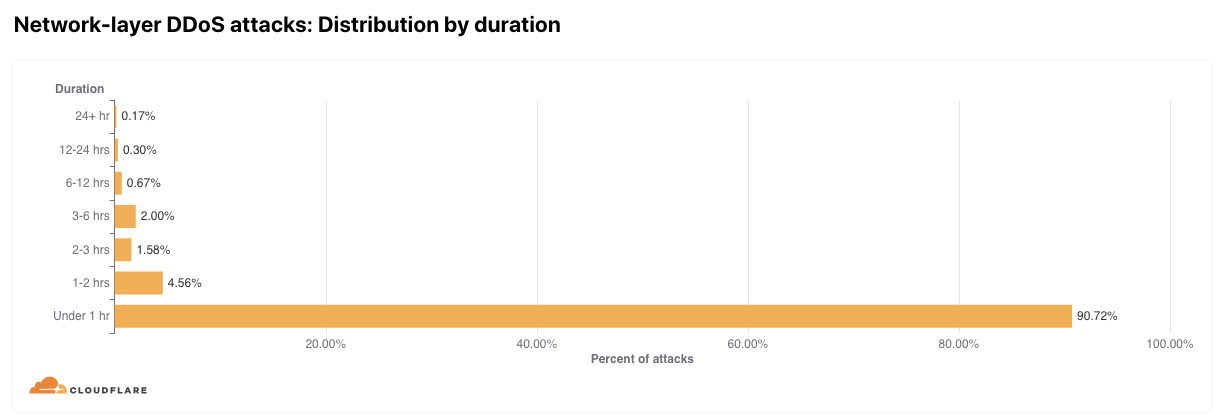

攻撃の90%以上で、持続時間は1時間未満でした。短い攻撃は、DDoS検出システムによって検出されずにダメージを与える可能性があります。手動で分析と軽減対策が行われているDDoSサービスは、この種の短い攻撃に対して役に立たない可能性があります。なぜなら、アナリストが攻撃のトラフィックの識別すら終えないうちに攻撃が終了してしまうためです。

攻撃が短くても、ターゲットのサイバー防御体制に探りを入れることができます。ダークウェブ上で広く普及している負荷テストツールと自動DDoSツールは、SYNフラッドなどの短いバーストを生成し、代替攻撃ベクトルを使用して別の短い攻撃を追加で仕掛けることができます。これにより、サイバー攻撃者は大規模な攻撃をより大きなレートを使って、より長い攻撃期間で仕掛けるかどうかを決める前に、ターゲットのセキュリティ体制を把握することができます。

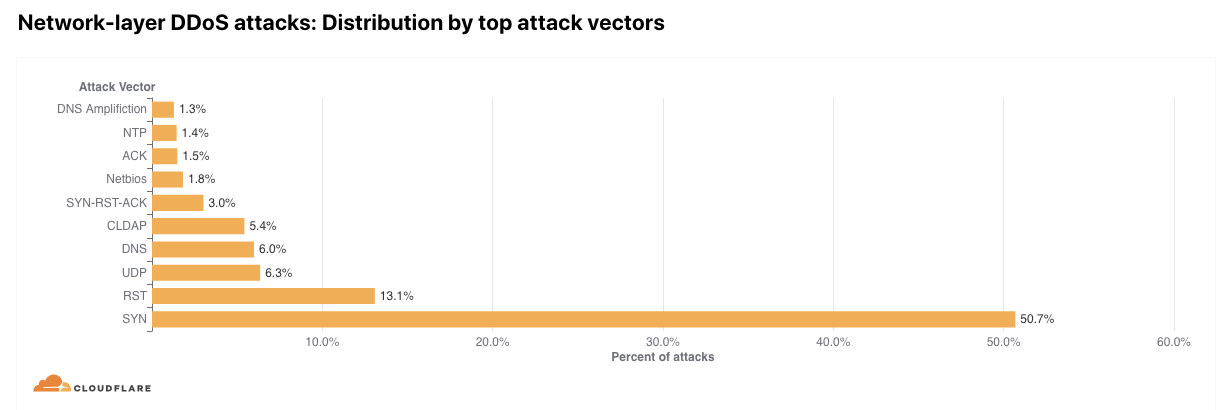

攻撃のベクトルとは、攻撃者が利用する攻撃方法のことです。2021年第1四半期、SYN攻撃は攻撃者の間で最も使用頻度の高い攻撃ベクトルであり続けました。次に使用頻度が高かったのは、RST、UDP、DNS増幅攻撃でした。

では、SYNフラッド攻撃とは何かと言うと、TCP接続の基盤を悪用するDDoS攻撃のことです。クライアントとサーバー間にあるステートフルなTCP接続で3ウェイTCPハンドシェイクから始まります。クライアントが同期フラグ(SYN)で初期接続リクエストパケットを送信します。そして、サーバーが同期確認応答フラグ(SYN-ACK)を含めたパケットで応答します。最後にクライアントが、確認応答(ACK)パケットで応答します。この時点で、接続が確立され、データは接続が終了するまで交換することができます。このステートフルの処理を、サービス拒否イベントを引き起こすために攻撃者が悪用する可能性があります。

SYNパケットを繰り返し送信することで、攻撃者はサーバーまたはTCP接続の状態を追跡するルーターの接続テーブルを過負荷にしようと試みます。ルーターは、SYN-ACKパケットで応答してから、所定の接続ごとに一定量のメモリを割り当て、クライアントが最終ACKで応答するのを偽装して待機します。ルーターのメモリを接続が占有してしまうと、ルーターは正規のクライアントにメモリを追加で割り当てることができなくなり、これがルーターのクラッシュを引き起こしたり、正規のクライアントによる接続に対応できなくします。サービス拒否イベントなどがその例です。

同様に、RSTアンプリフィケーションフラッド攻撃では、その時に行われているセッションで、標的にするサーバーの受信パケットを検索するために使うシステムリソースを枯渇させることで、そのサーバーを疲弊させます。

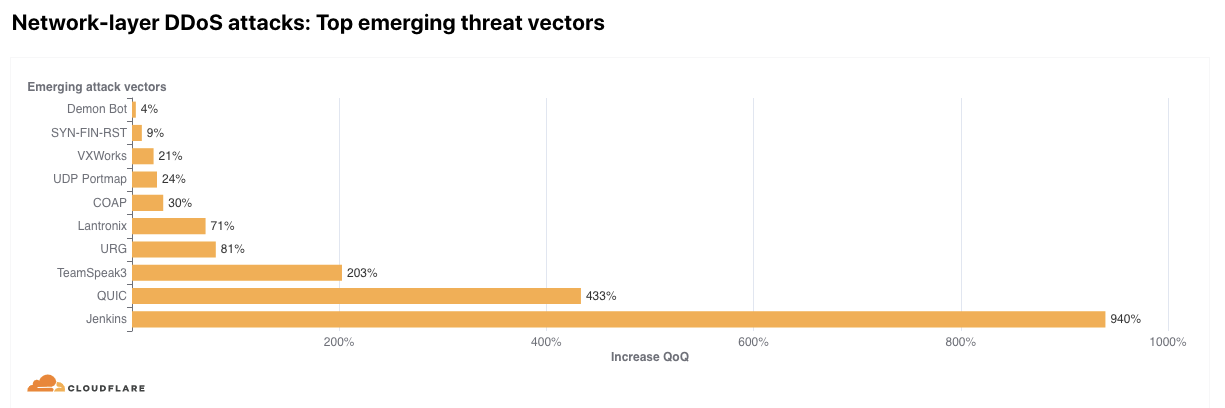

SYN攻撃の勢いが依然として衰えないまま、この四半期にJenkinsサーバーを狙った攻撃で940%の急上昇が見られました。Jenkinsは無料オープンソースの自動化サーバーで、エンジニアチームがソフトウェア開発するサポートをします。サーバーの古いバージョン(Jenkins 2.218以前)の脆弱性が、DDoS攻撃のきっかけとなったのです。この脆弱性は、初期設定でUDPマルチキャスト/ブロードキャストメッセージを無効にすることで、Jenkins 2.219では修正されました。ところが、まだ脆弱で露出したデバイスがUDPベースのサービスを実行しており、増幅型アンプリフィケーション攻撃を生成するために利用されています。

また、CloudflareはUDPで実行される、初期設定で暗号化される新しいインターネットトランスポートプロトコルであるQUICプロトコルで発生するL3/4 DDoS攻撃において、433%もの増加を観測しました。サーバーからクライアントに送信されるバージョンネゴシエーションパケットによって、サーバーがサポートしているQUICのバージョンをクライアントに示すことができます。UDPはステートレスなので、攻撃者は送信元IP アドレスをスプーフィングすることで、簡単にバージョンネゴシエーションパケットを模倣し、クライアントを過負荷にすることができます。

Cloudflareを標的にする攻撃は、特定のお客様を狙うというよりも、お客様が利用されているバージョンをダウングレードすることによって、Cloudflareのインフラストラクチャに影響を与えようとしている可能性があります。QUICアンプリフィケーション攻撃に関する詳細はこちらをお読みください。

観察された3番目の新しい脅威ベクトルはTeamSpeakです。独自のボイスオーバーインターネットプロトコル(VoIP)であり、UDPで実行され、リアルタイムでゲーマー同士が会話できるようになっています。この新しい脅威は前四半期比で203%増加しました。チャットではなく実際に話すことで、ゲーミングチームの効率性を格段に上げ、勝利をつかむ手助けをしています。TeamSpeakサーバーを狙うDDoS攻撃は、リアルタイムのマルチプレーヤーゲーム中にコミュニケーションパスを中断させ、チームのパフォーマンスに影響を与えようとするライバルグループが仕掛けている可能性もあります。

ネットワーク層DDoS攻撃について国別の分布を見ると、最もL3/4攻撃数が多かったのはルワンダ、中国、ブルネイでした。アプリケーション層DDoS攻撃とは異なり、攻撃者はDDoSの攻撃元のロケーションを難読化するために、送信元IPアドレスをスプーフィングでき(そしてたいていはそれを実行し)ます。このため、L3/4 DDoS攻撃を分析する際、トラフィックは送信元IPのロケーションごとではなく、トラフィックが集約するCloudflareエッジデータセンターのロケーションごとにトラフィックをバケットします。Cloudflareは、攻撃が観察されたCloudflareデータセンターのロケーション別に攻撃を表示することで、スプーフィングされたIPの問題を解決することができます。世界200都市に広がるデータセンターがあるからこそ、当社のレポートは地理的に正確なものとなるのです。

すべての地域と国を表示するには、Radar DDoSレポートダッシュボードにあるインタラクティブマップをご覧ください。

Cloudflareは、より良いインターネットを構築するというミッションのもとに設立されました。ここで言うより良いインターネットとは、DDoS攻撃からの影響を受けることがないインターネットという意味です。過去10年間にわたり、あらゆる規模や種類のDDoS攻撃からお客様のインターネットプロパティを保護するために、当社では揺るぎない努力を重ねてきました。多くの企業がCloudflare DDoS攻撃対策の恩恵を享受していますが、CCP GamesとPanasonicは、そのうちの2社です。

また、Cloudflareは2021年第1四半期のForrester WaveTM:DDoS 軽減ソリューションでリーダーに選出されました。レポートはこちらから無料でダウンロードできます。

このレポートでは、ForresterのセキュリティとリスクのシニアアナリストであるDavid Holmes氏が「CloudflareはエッジでDDoS攻撃対策を迅速に行い...顧客はCloudflareのエッジネットワークを、アプリケーションを保護および配信するための魅力的な方法と見ている」と伝えています。

Cloudflare DDoS攻撃対策がお客様と業界アナリストたちに認められている大きな理由が3つあります。

Cloudflareの365日24時間無休のグローバルなサポートチームは、緊急のサポートをリクエストするEnterpriseのお客様からの電話に対応し、人の応答による即時のサポートを提供する準備ができています。

Wikimedia財団のCTOであるGrant Ingersoll氏の言葉を引用すると、「Cloudflareには信頼性の高いインフラストラクチャと対応が速くて極めて有能なチームを擁します。そして、大規模なDDoS攻撃でも阻止できる体制を整えています。」

CloudflareのDDoSソリューションの詳細は、こちらにお問い合わせいただくか、こちらから今すぐ始めましょう。

Cloudflare 在上週舉辦了開發人員週,我們的團隊紛紛發佈了酷炫的新產品,其中包括一系列對 Workers 的增強。不僅是客戶喜愛使用 Workers 部署應用程式,我們的工程團隊也不例外。Workers 還是我們在 Cloudflare Radar 上發佈的網際網路流量與攻擊趨勢的驅動力量。今天,與這篇深度解析部落格貼文一同面世的還有全新的 Radar DDoS Report 頁面,這是我們在 Jupyter、Clickhouse 和 Workers 基礎上打造的第一個全面自動化資料筆記本。

上個月,我們推出了自發邊緣 DDoS (分散式阻斷服務) 保護系統,也闡釋了這如何做到既能迅速封鎖攻擊又不影響效能。該系統執行於我們網路的邊緣,異步分析流量以免影響效能,並在偵測到攻擊時立即推送內嵌的緩解規則。一切都自發完成,無需集中共識的介入。

今天,我們將分享最新的 DDoS 洞察和趨勢,這源自於我們系統在 2021 年第一季所緩解的攻擊。在分析攻擊時,我們會計算「DDoS 活動」比率,即攻擊流量占總流量 (攻擊 + 乾淨) 的百分比。這樣,我們能夠規範化資料點,並避免出現偏頗,例如,偏向於看到更多流量 (因而發現更多攻擊) 的資料中心。

應用程式層 DDoS 攻擊或 HTTP DDoS 攻擊旨在透過使 HTTP 伺服器無法處理請求來摧毀 HTTP 伺服器。如果伺服器受到數量超出其處理能力的請求轟炸,該伺服器會丟棄合法的請求,甚至會崩潰。

如果按照客戶所屬市場產業對 DDoS 活動進行細分,可以發現電訊是第一季遭受攻擊最多的產業。與 2020 年第四季排名第六相比,這一次飛躍了一大步。其次是消費者服務產業,安全與調查產業則排名第三。

與網路層攻擊不同,HTTP 攻擊中不能假冒來源 IP。必須要建立連線。透過查詢用戶端來源 IP 的位置,就能確定其來源國家/地區。如果某一國家/地區中 DDoS 活動比率較高,這表示有大型機器人網路在這個國家/地區運作。2020 年第四季和 2021 年第一季,中國均位居榜首,美國則緊隨其後。

為確定哪些國家/地區遭受攻擊最多,我們按客戶的帳單國家/地區細分了 DDoS 活動。與攻擊來源細分類似,中國和美國分別排名第一和第二。有趣的是,印度在上一季將中國從第一位擠下,原因或許是印度大選同樣也在 2020 年第四季舉行。

如大家所見,我們的非 Enterprise 方案客戶是 DDoS 攻擊的最大目標。然而,不僅是攻擊的數量較高,這些客戶還報告了最高數量的 DDoS 勒索攻擊 (RDDoS)。2021 年第一季,遭受 DDoS 攻擊的被調查 Cloudflare 客戶中有 13% 報告稱他們要麼被 RDDoS 攻擊勒索,要麼提前收到了威脅。在這些客戶當中,62% 是 Pro 方案客戶,33% 是 Business 方案客戶。這是 2020 年第四季起趨勢的延續,當時被勒索客戶的數量為 17%,其中包括自稱 Lazarus Group 的團夥攻擊了一家財富 500 強公司,這家公司被我們吸納到保護範圍之中。

應用程式層攻擊的目標是執行終端使用者嘗試存取的服務的應用程式 (OSI 模型的第 7 層),網路層攻擊則以暴露的網路基礎結構 (例如,嵌入式路由器和其他網路伺服器) 和網際網路連結本身為目標。

從月份來看,1 月是第一季中攻擊者最忙碌的月份,占該季度觀察到的攻擊總數的 42%。位列其後的是 3 月 (34.2%) 和 2 月 (23.8%)。

不過,我們確實發現第一季最大攻擊的峰值 (300-400 Gbps) 發生在 2 月。

衡量第 3/4 層 DDoS 攻擊規模有多種不同的方法。一種方法是測量傳送的流量大小,以位元速率為單位 (即,每秒千兆位元)。另一種是測量傳送的封包數,以封包速率為單位 (即,每秒封包數)。高位元速率的攻擊會嘗試使網際網路連結飽和,而高封包速率的攻擊則會使路由器或其他嵌入式硬體裝置不堪負荷。

2021 年第一季觀察到的第 3/4 Continue reading

Last week was Developer Week at Cloudflare. During that week, our teams released a bunch of cool new products, including a bunch of improvements to Workers. And it's not just our customers that love deploying apps with Workers, but also our engineering teams. Workers is also what powers our Internet traffic and attack trends on Cloudflare Radar. Today, along with this deep-dive analysis blog, we’re excited to announce the new Radar DDoS Report page, our first fully automated data notebook built on top of Jupyter, Clickhouse, and Workers.

Last month, we introduced our autonomous edge DDoS (Distributed Denial of Service) protection system and explained how it is able to drop attacks at wire speed without impacting performance. It runs in our networks’ edge, analyzes traffic asynchronously to avoid impacting performance, and pushes mitigation rules in-line immediately once attacks are detected. All of this is done autonomously, i.e., without requiring centralized consensus.

Today, we’d like to share the latest DDoS insights and trends that are based on attacks that our system mitigated during the first quarter of 2021. When we analyze attacks, we calculate the “DDoS activity” rate, which is the percent of attack traffic out of Continue reading

Letzte Woche fand die Cloudflare Developer Week statt – ein willkommener Anlass für unsere Teams, eine Reihe von spannenden neuen Produkten und nicht zuletzt auch einige Verbesserungen für Workers vorzustellen. Die Qualitäten dieser Lösung für den Einsatz von Applikationen wissen übrigens nicht nur unsere Kunden zu schätzen: Das Tool erfreut sich auch bei unseren eigenen Entwicklern großer Beliebtheit. Unter anderem basiert auch unsere Untersuchung von Internet- und Bedrohungstrends mithilfe von Cloudflare Radar auf Workers. Wir freuen uns, dass wir Ihnen heute (zusätzlich zu diesem Blogbeitrag mit detaillierten Analysen zu diesem Thema) unseren neuen Radar DDoS Report präsentieren können, unser erstes komplett automatisiertes Daten-Notebook auf der Grundlage von Jupyter, Clickhouse und Workers.

Letzten Monat stellten wir unser autonomes, am Netzwerkrand (Edge) betriebenes Schutzsystem gegen DDoS-Angriffe (Distributed Denial of Service) vor und erläuterten, wie es mit dieser Lösung gelingen kann, Attacken verzögerungsfrei und ohne Performance-Einbußen abzuwehren. Dieses System vermeidet Leistungsabfälle durch eine asynchrone Analyse des Datenverkehrs und leitet bei Angriffen sofort und direkt im Datenstrom Gegenmaßnahmen ein. All dies geschieht autonom am Netzwerkrand, eine separate Prüfung über eine zentrale Stelle ist nicht nötig.

Heute möchten wir Sie nun auf der Grundlage der Angriffe, die unsere Systeme im ersten Quartal 2021 abwehren Continue reading

Today, I’m excited to talk about our autonomous DDoS (Distributed Denial of Service) protection system. This system has been deployed globally to all of our 200+ data centers and actively protects all our customers against DDoS attacks across layers 3 to 7 (in the OSI model) without requiring any human intervention. As part of our unmetered DDoS protection commitment, we won’t charge a customer more just because they got hit by a DDoS.

To protect our customers quickly and with precision against DDoS attacks, we built an autonomous edge detection and mitigation system that can make decisions on its own without seeking a centralized consensus. It is completely software-defined and runs on our edge on commodity servers. It’s powered by our denial of service daemon (dosd) which originally went live in mid-2019 for protection against L3/4 DDoS attacks. Since then, we’ve been investing in enhancing and improving its capabilities to stay ahead of attackers and to disrupt the economics of attacks. The latest set of improvements have expanded our edge mitigation component to protect against L7 attacks in addition to L3/4.

This system runs on every single server in all our edge Continue reading

In late 2020, a major Fortune Global 500 company was targeted by a Ransom DDoS (RDDoS) attack by a group claiming to be the Lazarus Group. Cloudflare quickly onboarded them to the Magic Transit service and protected them against the lingering threat. This extortion attempt was part of wider ransom campaigns that have been unfolding throughout the year, targeting thousands of organizations around the world. Extortionists are threatening organizations with crippling DDoS attacks if they do not pay a ransom.

Throughout 2020, Cloudflare onboarded and protected many organizations with Magic Transit, Cloudflare’s DDoS protection service for critical network infrastructure, the WAF service for HTTP applications, and the Spectrum service for TCP/UDP based applications -- ensuring their business’s availability and continuity.

I spoke with Daniel (a pseudonym) and his team, who work at the Incident Response and Forensics team at the aforementioned company. I wanted to learn about their experience, and share it with our readers so they could learn how to better prepare for such an event. The company has requested to stay anonymous and so some details have been omitted to ensure that. In this blog post, I will refer to them as X.

Initially, Continue reading

On the week of Black Friday, Cloudflare automatically detected and mitigated a unique ACK DDoS attack, which we’ve codenamed “Beat”, that targeted a Magic Transit customer. Usually, when attacks make headlines, it’s because of their size. However, in this case, it’s not the size that is unique but the method that appears to have been borrowed from the world of acoustics.

As can be seen in the graph below, the attack’s packet rate follows a wave-shaped pattern for over 8 hours. It seems as though the attacker was inspired by an acoustics concept called beat. In acoustics, a beat is a term that is used to describe an interference of two different wave frequencies. It is the superposition of the two waves. When the two waves are nearly 180 degrees out of phase, they create the beating phenomenon. When the two waves merge they amplify the sound and when they are out of sync they cancel one another, creating the beating effect.

Acedemo.org has a nice tool where you can create your own beat wave. As you can see in the screenshot below, the two waves in blue and red are out Continue reading

DDoS attacks are surging — both in frequency and sophistication. After doubling from Q1 to Q2, the total number of network layer attacks observed in Q3 doubled again — resulting in a 4x increase in number compared to the pre-COVID levels in the first quarter. Cloudflare also observed more attack vectors deployed than ever — in fact, while SYN, RST, and UDP floods continue to dominate the landscape, we saw an explosion in protocol specific attacks such as mDNS, Memcached, and Jenkins DoS attacks.

Here are other key network layer DDoS trends we observed in Q3:

The total number of L3/4 DDoS attacks we observe on our network continues to increase substantially, as indicated in the graph below. All in all, Continue reading

Today we’re announcing the availability of DDoS attack alerts. The alerts are available for free for all Cloudflare’s customers on paid plans.

Last week we celebrated Cloudflare’s 10th birthday in what we call Birthday Week. Every year, on each day of Birthday Week, we announce a new product with the goal of helping make the Internet a better place -- one that is safer and faster. To do that, over the years we’ve democratized many products that were previously only available to large enterprises by making them available for free (or at very low cost) to all. For example, on Cloudflare’s 7th birthday in 2017, we announced free unmetered DDoS protection as part of every Cloudflare product and every plan, including the free plan.

DDoS attacks aim to take down websites or online services and make them unavailable to the public. We wanted to make sure that every organization and every website is available and accessible, regardless if they can or can’t afford enterprise-grade DDoS protection. This has been a core part of our mission. We’ve been heavily investing in our DDoS protection capabilities over the last 10 years, and we will continue to do so in Continue reading

On July 3, Cloudflare’s global DDoS protection system, Gatebot, automatically detected and mitigated a UDP-based DDoS attack that peaked at 654 Gbps. The attack was part of a ten-day multi-vector DDoS campaign targeting a Magic Transit customer and was mitigated without any human intervention. The DDoS campaign is believed to have been generated by Moobot, a Mirai-based botnet. No downtime, service degradation, or false positives were reported by the customer.

Over those ten days, our systems automatically detected and mitigated over 5,000 DDoS attacks against this one customer, mainly UDP floods, SYN floods, ACK floods, and GRE floods. The largest DDoS attack was a UDP flood and lasted a mere 2 minutes. This attack targeted only one IP address but hit multiple ports. The attack originated from 18,705 unique IP addresses, each believed to be a Moobot-infected IoT device.

The attack was observed in Cloudflare’s data centers in 100 countries around the world. Approximately 89% of the attack traffic originated from just 10 countries with the US leading at 41%, followed by South Korea and Japan in second place (12% each), Continue reading

Magic Transit is Cloudflare’s L3 DDoS Scrubbing service for protecting network infrastructure. As part of our ongoing investment in Magic Transit and our DDoS protection capabilities, we’re excited to talk about a new piece of software helping to protect Magic Transit customers: flowtrackd. flowrackd is a software-defined DDoS protection system that significantly improves our ability to automatically detect and mitigate even the most complex TCP-based DDoS attacks. If you are a Magic Transit customer, this feature will be enabled by default at no additional cost on July 29, 2020.

In the first quarter of 2020, one out of every two L3/4 DDoS attacks Cloudflare mitigated was an ACK Flood, and over 66% of all L3/4 attacks were TCP based. Most types of DDoS attacks can be mitigated by finding unique characteristics that are present in all attack packets and using that to distinguish ‘good’ packets from the ‘bad’ ones. This is called "stateless" mitigation, because any packet that has these unique characteristics can simply be dropped without remembering any information (or "state") about the other packets that came before it. However, when attack packets have no unique characteristics, then "stateful" mitigation is required, because whether a Continue reading