What Does a Post-COVID World Look Like in Small Island Developing States?

This blog post was first published by DiploFoundation.

“We need to ensure we digitalize all of our business processes as to enable the effective digital transformation of our governments, businesses, and educational institutions so that the disruptive solutions brought by the global pandemic, including remote work, digital health, e-learning, and fintech, are collectively recognized as a pivot point in our history.”

There… I’ve done it… I’ve met the challenge of how many currently fashionable buzzwords and jargon I can stuff into a single sentence.

Everything we’ve been reading about dealing with the issues the global economy will face in the post-COVID-19 world tends to sound something like what I’ve written above. I can’t promise you that I will not touch upon these topics and mention these buzzwords again, but I do hope I can bring a certain degree of pragmatism to the conversation, especially given that I hail from Trinidad and Tobago, a twin-island country in the Caribbean, categorized as a small island developing state (SIDS) along with approximately 50 odd others scattered across our various oceans.

SIDS economies are generally characterized by their dependence on earning revenue from the exportation of either raw materials or partially-finished goods extracted Continue reading

Intel Goes All In On AI With Latest Xeon Scalable, FPGA

AI continues to be a core component of Intel's portfolio. The third-generation Xeon Scalable chips...

Video: Ethernet Briefings in April 1978 by Bob Metcalfe

If you want some Ethernet history, 2 hours of instruction from 1978.

The post Video: Ethernet Briefings in April 1978 by Bob Metcalfe appeared first on EtherealMind.

AT&T Clarifies Timeline for Nationwide 5G, SDN Control

The operator’s network guru clarified that AT&T will have a nationwide 5G network running on...

HPE CEO Neri Contracts COVID-19, Says Show Will Go On

“Yesterday I tested positive for COVID-19,” Neri tweeted. “The good news is, I feel much...

Amazon Melts Snow Line for Edge Deployments

Snowcone is now the smallest of AWS’ Snow family of physical devices that are designed to run...

Cloudflare and Rackspace Technology Expand Partnership with Managed Services

Last year, Cloudflare announced the planned expansion of our partner program to help managed and professional service partners efficiently engage with Cloudflare and join us in our mission to help build a better Internet. We’ve been hard at work growing and expanding our partnerships with some amazing global teams that help us support digital transformation and security needs around the world, and today we’d like to highlight one of our Elite global partners, Rackspace Technology.

Today, we are announcing the expansion of our worldwide reseller partnership with Rackspace Technology to include a series of managed services offerings for Cloudflare. As a result, with Cloudflare Security, Performance, and Reliability with Rackspace Managed Services, customers will not only have access to and the scalability of Cloudflare’s global network and integrated cloud platform of security, performance, and reliability solutions but also benefit from a team of certified, enabled Rackspace experts to configure, onboard, and deploy Cloudflare solutions. Because more than 1 billion unique IP addresses pass through Cloudflare's global network every day, Cloudflare, together with its solutions providers, can build real-world intelligence on the communications occurring over the Internet, and how well they perform. We’ve enjoyed enabling their teams to leverage this Continue reading

Outburst: Presentation Tips for May 2020

After six weeks of virtual events, some ideas on content for your presentation because you are all getting it wrong.

The post Outburst: Presentation Tips for May 2020 appeared first on EtherealMind.

Cisco Pushes Full Stack Visibility Vision

"We have to realize that the metric by which IT will be measured is probably going to shift toward...

Verizon Taps Cisco for NFV Services Push

The partnership enables Verizon to address Cisco-specific customer needs and provide an ecosystem...

Why is there a “V” in SIGSEGV Segmentation Fault?

Another long night. I was working on my perfect, bug-free program in C, when the predictable thing happened:

$ clang skynet.c -o skynet

$ ./skynet.out

Segmentation fault (core dumped)

Oh, well... Maybe I'll be more lucky taking over the world another night. But then it struck me. My program received a SIGSEGV signal and crashed with "Segmentation Fault" message. Where does the "V" come from?

Did I read it wrong? Was there a "Segmentation Vault?"? Or did Linux authors make a mistake? Shouldn't the signal be named SIGSEGF?

I asked my colleagues and David Wragg quickly told me that the signal name stands for "Segmentation Violation". I guess that makes sense. Long long time ago, computers used to have memory segmentation. Each memory segment had defined length - called Segment Limit. Accessing data over this limit caused a processor fault. This error code got re-used by newer systems that used paging. I think the Intel manuals call this error "Invalid Page Fault". When it's triggered it gets reported to the userspace as a SIGSEGV signal. End of story.

Or is it?

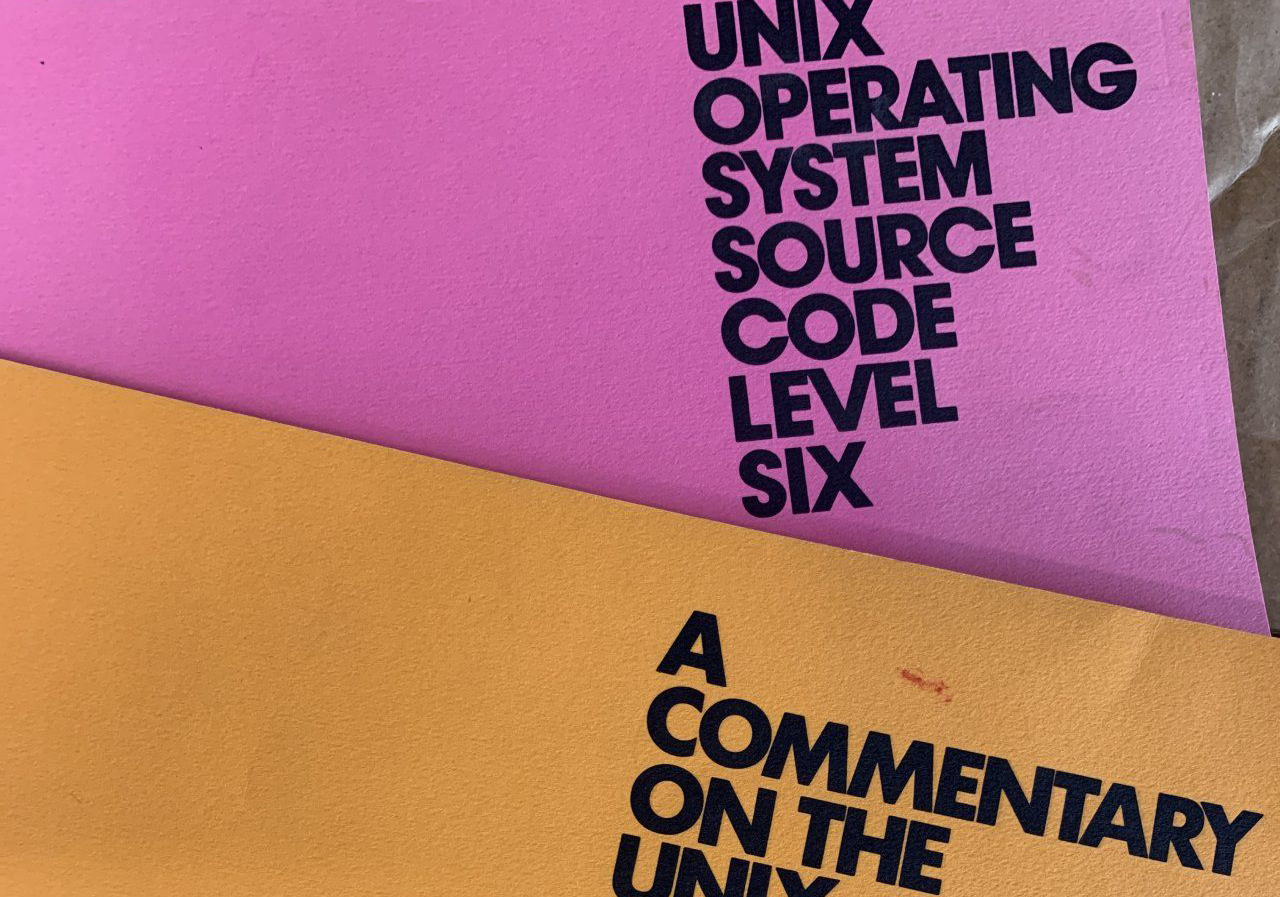

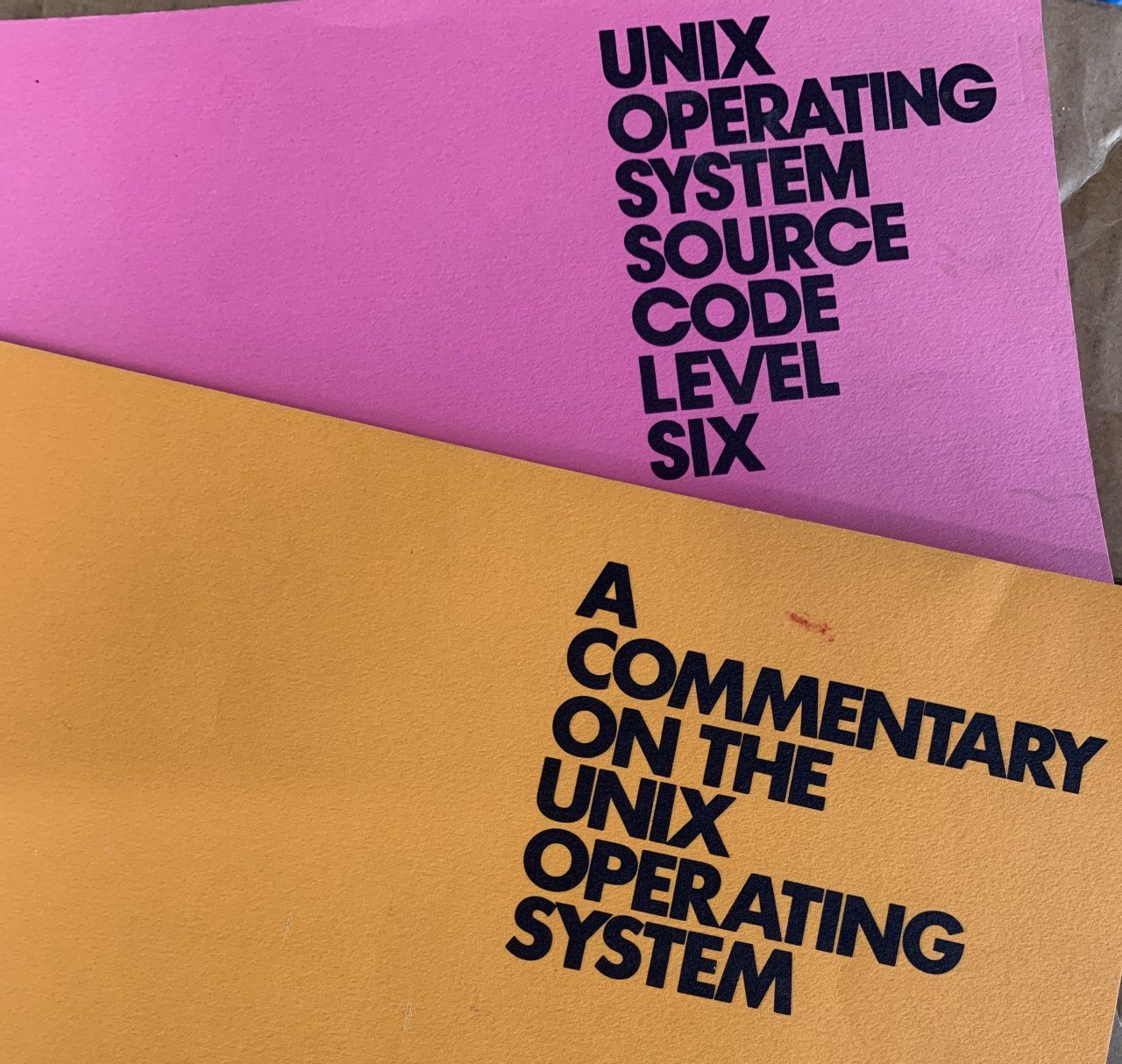

Martin Levy pointed me to an ancient Version 6th UNIX documentation on "signal". This is Continue reading

Bridging Loops in Disaster Recovery Designs

One of the readers commenting the ideas in my Disaster Recovery and Failure Domains blog post effectively said “In an active/passive DR scenario, having L3 DCI separation doesn’t protect you from STP loop/flood in your active DC, so why do you care?”

He’s absolutely right - if you have a cold disaster recovery site, it doesn’t matter if it’s bombarded by a gazillion flooded packets per second… but how often do you have a cold recovery site?

Verizon Joins Amazon and Global Optimism in Signing The Climate Pledge

Verizon has joined The Climate Pledge—a commitment co-founded by Amazon and Global Optimism to...

Broadcom Unveils Industry-Leading Planning, Development and Operational Intelligence Solutions Powered by Automation.ai

Broadcom today announced solutions to accelerate decision making across multiple business and...

Daily Roundup: AT&T Slashes Jobs

AT&T and T-Mobile US are set to slash thousands of jobs; VMware sparked a SASE Debate; and...

Oracle Q4 Bit by COVID-19 Bug

“As the quarter progressed, we saw a drop-off in deals, especially in the industries most...

Worth Reading: Lessons Learned from 20 Years of Hype Cycles

Michael Mullany analyzed 20 years of Gartner hype cycles and got some (expected but still interesting) conclusions including:

- Nobody noticed major technologies even when they were becoming mainstream

- Lots of technologies just die, others make progress when nobody is looking

- We might get the idea right and fail badly at implementation

- It takes a lot longer to solve some problems than anyone expected

Enjoy the reading, and keep these lessons in mind the next time you’ll be sitting in a software-defined, intent-based or machine-learning $vendor presentation.

New hosting Space on AWS

My blog was at https://r2079.wordpress.com and its now moved to https://r2079.com. Why this change?

First and Foremost – Thrill and Challenge

Secondly – Customization and Cost

Don’t get me wrong, I dint migrate because I wanted to get into web development, its not the case and Am not even at intermediate Level there!

Why – This is a custom domain. This is hosted with Route53 Amazon, WordPress is build on AWS custom instance. The Reasons are very simple

- I Wanted to include short flash videos in my old blog, word press apparently dint allow it

- Secondly, I wanted to take frequent backups – was only possible with a huge yearly cost for customization

- Paying for 1 Route53 domain, opened a lot of DNS options, I cancelled my Dynsubscription which was costing 54 Euros per year, while AWS would get most of it witht 12 USD.

- Most Importantly, I don’t have to pay anything just to block Ads!

So, This is where it is, I will try to maintain the website now and see how this goes, Till now Infrastructure was maintained and patched by WordPress , from now probably i have to take care of it.